ブログ

2022年のセキュリティ動向を振り返り、2023年に行うべきアクションを予想 第一回

所要時間:約5分

2023/02/27

ブログ

所要時間:約5分

2023/02/27

テクノロジーコンサルティング本部セキュリティ グループに所属しているマネージャーの酒井 健太です。セキュリティを中心としたコンサルティングに従事しており、中でもJapanCFC(Japan Cyber Fusion Center)脅威情報発信チームのメンバーとして、セキュリティ動向に関する情報収集を行っております。セキュリティに関する記事では数回にわたって、昨年発生したセキュリティインシデントについて公開された情報を振り返り、JapanCFCのインシデント対応事例についてご紹介したのち、2023年に行うべき対策(アクション)を予測したいと思います。

第一回として、2022年のセキュリティ動向を振り返りたいと思います。

2022年は2021年末に発見されたApache Log4jの脆弱性対応に引き続き追われる形でスタートしました。今年1年を通しても未だに対応が完了していない環境があると言われており、JapanCFCの監視でも未だに攻撃が確認されております。後述しますが、Log4j以外にも影響の大きい脆弱性が多数発見され、対応に追われた年でもありました。

また、2022年は企業・組織のサプライチェーンを介したインシデントが数多く発生した年でした。その中でも特に注目を集めたのは、複数の医療機関で発生したランサムウェアインシデントです。このインシデントによってある病院では電子カルテが閲覧できなくなってしまい、地域医療サービスが停滞してしまうなど大きな影響が発生してしまいました。このようなインシデントは病院だけで発生しているわけではなく、業種によらず国内の様々な企業・組織で発生しており、JapanCFCでも複数のインシデント対応を実施しました。当該病院のインシデントで公開された調査報告書、JapanCFCでインシデント対応支援した報告書からも多くの学びがありましたので、振り返っていきたいと思います。

次節からは、各四半期で発生したインシデントを振り返っていきます。

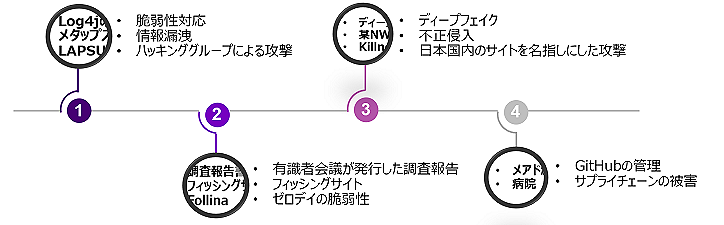

図 1 2022年に公開されたセキュリティインシデント

2021年の12月に公開されたApacheに関する2つの脆弱性、CVE-2021-41773(Apache HTTP Serverのパストラバーサルの脆弱性)やCVE-2021-44228(Apache Log4jの任意のコードが実行される脆弱性)を狙った攻撃が1月も継続して確認され対応に追われました。

また、1月の後半には決済サービスを提供する企業が管理していたクレジットカード情報((カード番号、有効期限、セキュリティコード)や決済情報の漏えいが発生しました。同社はPCI DSS(Payment Card Industry Data Security Standard)の監査基準を満たす脆弱性管理がされておらず、脆弱性が存在していたのにもかかわらず、脆弱性が無かったかのように改ざんした報告書を監査機関に提出したため、経済産業省から行政処分(改善命令)を受けてしまいました。

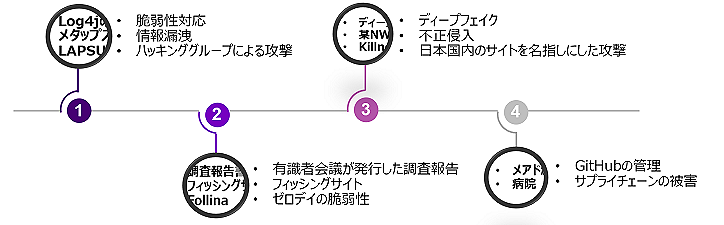

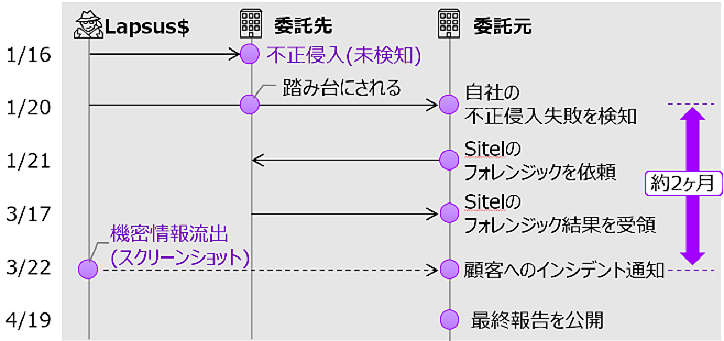

ほかにも、攻撃者集団LAPSUS$による複数の企業のサプライチェーンを介したサイバー攻撃が話題になりました。特に、某ソリューションベンダー企業から顧客サポートを委託されている企業においてエンジニアのノートPCが悪用され、某ソリューションベンダー企業内部のネットワークに侵入。同社のマイクロソフトのソースコードが窃取されBing、Cortana、Bing Mapsなどのサービスに影響が発生したインシデントもありました。

図 2 事例:委託先企業のセキュリティ対策不足

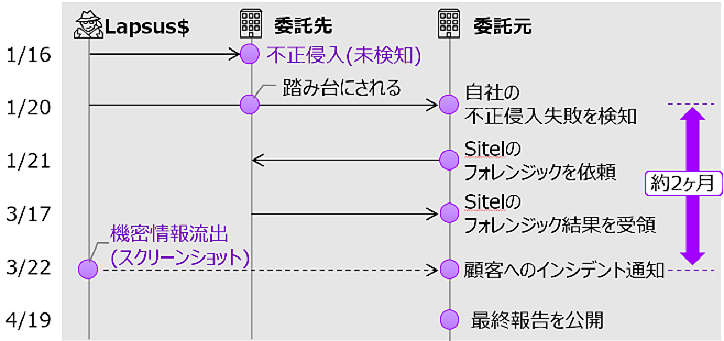

この四半期は、2021年の10月に起きた某医療機関のランサムウェア(Lockbit2.0)による被害について、同病院が立ち上げた有識者会議が発行した調査報告書が大きな話題になりました。侵入経路、技術的な課題、社会的な課題について詳細に記載されていたことから、セキュリティ業界からも大きな注目を集めました。

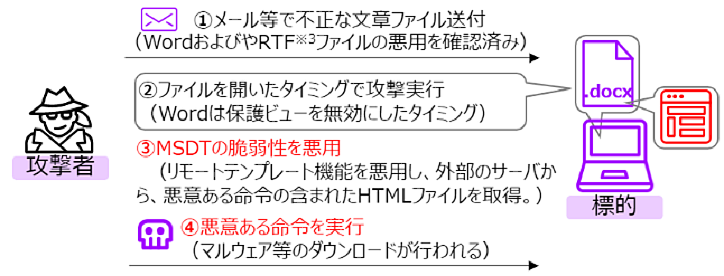

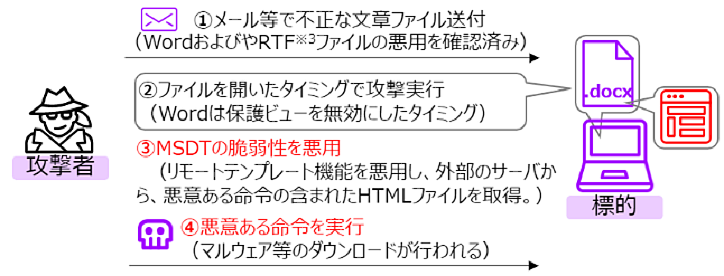

また、5月には影響の大きいゼロデイの脆弱性としてMSDT(Microsoft Support Diagnostic Tool)の脆弱性(CVE-2022-30190、別名Follina)が公表されました。この脆弱性が悪用されるとWordファイルやRTFファイルをプレビューするだけで任意のコードが実行されてしまいます。恒久対策である修正プログラムがリリースされるまでセキュリティ担当者は暫定対応に追われました。

図 3 Follinaの悪用例

2022年の8月にVMware社が年次レポートにて“ディープフェイクを使ったサイバー攻撃が増加”していることを公表しました。内容は、BEC攻撃と絡めて、CEO等になりすましを行うことが挙げられていました。ディープフェイクを使ったサイバー攻撃はすでに起こっていることが強調されています。

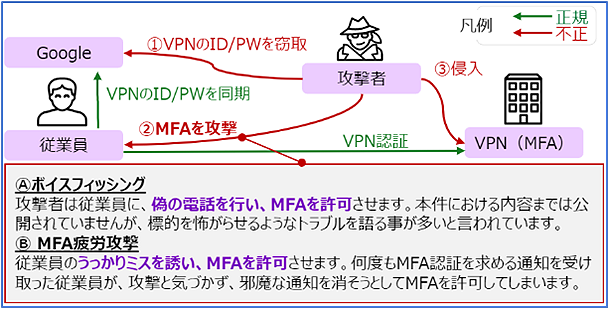

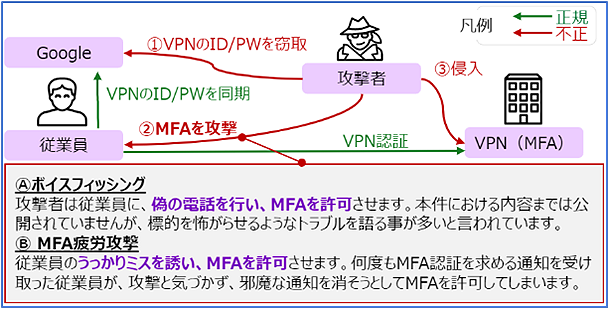

また、2022年5月24日に某ネットワークベンダーがサイバー攻撃受け不正侵入されたことを公開しました。調査の結果、従業員の個人的なGoogleアカウントがサイバー犯罪者に悪用され、結果的にVPNアクセスのためのMFAを突破され同社従業員の資格情報が侵害されました。この際、ビッシング(音声フィッシング)、MFA fatigue(MFA疲労攻撃)といった手法が利用されたことが分かっています。

図 4 某NWベンダーへの不正侵入:MFAの不正突破

また、2022年の9月には親ロシア派のハクティビストと考えられているKillnetが日本国内組織を名指し、攻撃によってオフラインにしたと攻撃を示唆する内容をTelegramに投稿しました。実際に、政府機関を含む国内の複数のサイトにおいて一時的な閲覧障害が発生しており、このことを取り扱った日本の報道記事をTelegramに投稿し、日本の反応をみるような動きも確認されました。

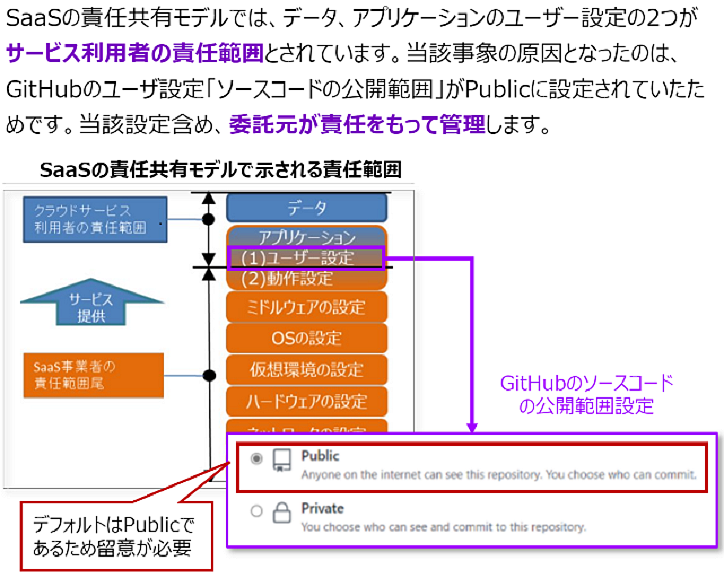

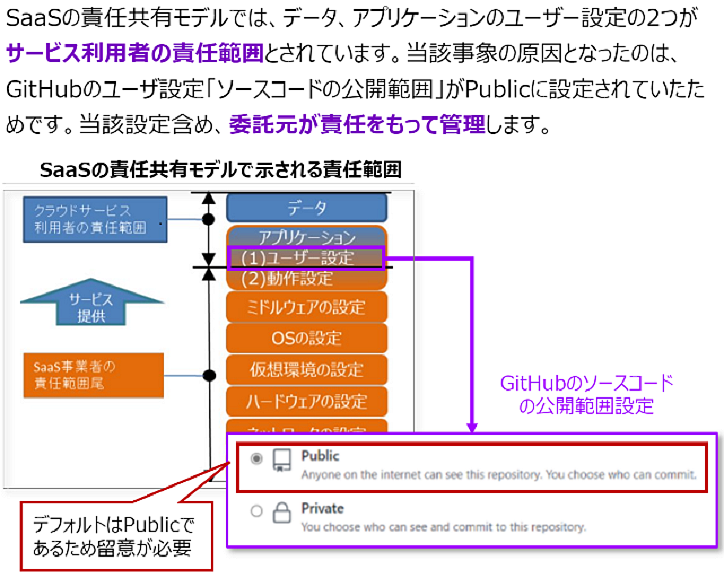

2022年10月には、サプライチェーンが関係したインシデントとして某自動車メーカにおいてユーザーのメールアドレス約30万件が漏えいした可能性が報じられました。同社子会社がGitHub上にアップロードしたアプリケーションのソースコード内に含まれる顧客データベースの「アクセスキー」が第三者によって入手可能な状態になっていたことが問題視されて公表されたインシデントでした。クラウドサービスへの情報アップロードにおけるルールを自社だけではなく、サプライチェーンまで順守させることが出来るのか、という問題提起がされたインシデントでした。

図 5 責任共有モデルに照らしたGitHub利用時の留意点

なお、JapanCFCでは、責任共有モデルに照らしたGitHub利用時の留意点についてまとめ、お客様にご提供した事例もあります。

また、先述した機関とは異なる某医療機関においてランサムウェアインシデントが発生しました。事前に講じていた対策について、同機関は先の医療機関での事例を受け、通信機器のファームエアやウイルス対策ソフト本体の更新(直近では2022年8月頃に実施)などセキュリティ対策を講じていましたが、侵入口になったとみられる、給食の委託事業者側(給食提供サービス)はVPN機器のソフトウエアの更新も行われていない状態であり、脆弱性を悪用しサーバから侵入された可能性があることが判明しています。

次回、第二回としてJapanCFCのIR(Incident Response)チームにて行ったインシデント対応事例からセキュリティ対策と運用について紹介したいと思います。